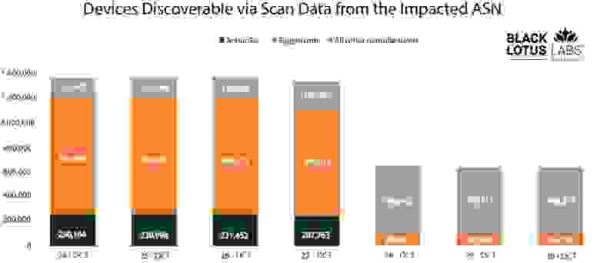

Эксперты из Black Lotus Labs раскрыли технические детали сетевого инцидента по ИБ, произошедшего в октябре 2023 года. Хакерская атака с помощью вредоносного ПО заблокировала за 72 часа 600 тыс. клиентских маршрутизаторов (в основном модели Wi-Fi роутеров ActionTec T3200 и ActionTec T3260, а также Sagemcom) клиентов американского интернет-провайдера Windstream. По оценке экспертов, атака затронула около 49% сетевых устройств компании, который были установлены в домовладениях пользователей на среднем западе США.

Кибератака на домашнее оборудование провайдера произошла в период с 25 по 27 октября 2023 года. Примечательно, что официально Windstream не признала сбой в работе своих сервисов, несмотря на то, что сотни тысяч маршрутизаторов компании оказались неработоспособными. Пользователи сообщили, что в компании решили проблему только путём физической замены затронутых клиентских устройств. В Black Lotus Labs назвали этот сетевой инцидент Pumpkin Eclipse («Тыквенным затмением»).

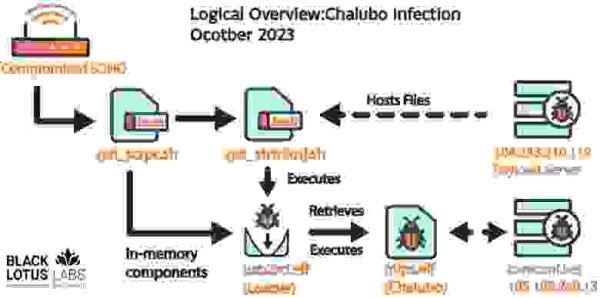

Вредоносный пакет прошивки, который удалил части рабочего кода на затронутых маршрутизаторах, был идентифицирован экспертами как Chalubo, стандартный троян удаленного доступа. Неясно, как прошивка была отправлена клиентам — посредством неизвестного эксплойта, слабых учетных данных (паролей по умолчанию или инженерных паролей) или доступа к инструментам администрирования. Также непонятно, какая группировка стояла за атакой, которую исследователи назвали «преднамеренным действием, направленным на то, чтобы вызвать глобальный сбой». У многих клиентов после этой атаки перестали работать домашние телефоны и на некоторое время прервался контакт с внешним миром, так как они находятся вдалеке от зон работы сотовой сети.

Фактически неизвестный злоумышленник со столь же неизвестными мотивами вынудил интернет-провайдера заменить половину своих маршрутизаторов у клиентов в сельских и малонаселённых районах в 18 штатах США, включая Айову, Алабаму, Арканзас, Джорджию и Кентукки. Примечательно, что хакер предпринял ряд целенаправленный мер, чтобы замести свои следы в процессе атаки. С помощью Chalubo злоумышленнику также получил возможность выполнять собственные скрипты Lua на зараженных устройствах. Исследователи полагают, что с помощью этого вредоносного ПО хакер загрузил специальные инструменты и запустил код, который перезаписал прошивки маршрутизаторов без возможности их восстановления пользователями в домашних условиях.

В ходе инцидента пользователи сообщили, что их домашние маршрутизаторы внезапно перестали работать, не реагировали на перезагрузку и все другие попытки их восстановить. А техподдержка провайдера не могла удаленно их восстановить. «Теперь маршрутизатор просто стоит на полке с постоянным красным светом на передней панели. Они даже не отреагируют на сброс», — написал один пользователь.

На форуме техподдержки пользователи сначала решили, что это компания по ошибке выпустила обновление для маршрутизаторов, которое заблокировало устройства. Но по факту оказалось, что это не так из-за наличия в устройствах вредоносного ПО и злонамеренных действий третьей стороны.

Представители Windstream отказались отвечать на вопросы СМИ по этому инциденту. Несмотря на то что некоторые детали в этом инциденте остаются не раскрытыми, Black Lotus Labs рекомендует организациям защищать устройства управления и избегать основных недостатков безопасности, таких как пароли по умолчанию. Потребителям также рекомендуется следить за регулярными обновлениями безопасности своих роутеров. Также исследователям непонятно, почему хакер выбрал одного небольшого и именно этого провайдера для проведения своей атаки.

В Black Lotus Labs заявили, что в ходе инцидента часть клиентов потеряла доступ к службам экстренной помощи, а фермерские хозяйства могли потерять важную информацию в результате сбоя связи с системами дистанционного мониторинга посевов во время сбора урожая. Также непонятно, как быстро смог провайдер заменить все заражённые устройства у клиентов.

Источник: habr.com